你尝试访问公司内部的项目管理工具,输入网址按下回车后,看到的却不是熟悉的界面,而是浏览器弹出的简洁登录窗口,你甚至还没机会证明自己的身份。这就是你第一次遭遇网页安全领域最基础的状态码之一:401 Unauthorized(未授权)。

尽管名称中有“未授权”,但 401 状态码并不只是表示“被禁止访问”,而是更具体的含义:“服务器无法识别你的身份,请证明你是谁。” 这个响应意味着:服务器拒绝了请求,因为请求缺少访问目标资源所需的有效身份验证凭证。但这背后涉及哪些细节?它与其他认证/授权错误有何不同?

401 是网页身份验证的基石。无论你是开发需登录功能的应用,还是使用 API 的开发者,理解 401 都至关重要。在浏览网页或调用 API 时,遇到 HTTP 状态码难免让人困惑,401 Unauthorized 更是开发者最常碰到的响应之一。深入理解它,能帮你省去数小时的调试麻烦。

本文将拆解 401 Unauthorized 状态码的细节,解释它何时出现、为何出现,并指导用户与开发者如何有效处理。

核心问题:如何证明身份?

网页基于无状态协议(HTTP)构建,这意味着你发起的每一次请求都是独立的,服务器不会从你的一次点击到下一次点击中“记住”你。对于受保护的资源,服务器需要一种方式,在每一次请求中验证你的身份。

而 401 状态码,就是服务器启动这种验证流程的标准机制。它相当于一次“挑战”:“在我给你想要的资源前,请证明你就是你声称的那个人。”

HTTP 401 Unauthorized 的真正含义

HTTP 401 Unauthorized 状态码表示:请求未被处理,因为它缺少访问目标资源所需的有效身份验证凭证。

一个标准的 401 响应,最关键的部分是WWW-Authenticate头,它会告诉客户端“该如何进行身份验证”,明确服务器期望的“认证方案”。

以下是典型的 401 响应格式:

HTTP/1.1 401 Unauthorized

WWW-Authenticate: Basic realm="Access to the internal site"

Content-Length: 0其中的关键信息:

WWW-Authenticate: Basic realm="Access to the internal site":这是服务器给客户端的“操作指南”;Basic:指“认证方案”,是最简单的认证方式,客户端需将用户名和密码用 Base64 编码后发送;realm="Access to the internal site":“保护域”,是一段用户可见的文本(常显示在浏览器登录弹窗中),用于说明“正在为哪个资源进行认证”。

简言之:服务器已识别你的请求,但你必须提供有效的身份验证凭证,才能访问目标资源。

为什么 401 Unauthorized 很重要?

身份验证是保护网页资源的第一道防线。401 状态码的核心价值在于“强制安全校验”,防止未授权用户访问受限区域。当服务器返回 401 时,它会触发客户端的后续动作:提示用户输入凭证,或刷新已有的令牌。

若没有这一机制,敏感数据(如用户隐私、企业内部信息)可能被任何人获取,401 是保障数据安全的关键屏障。

身份验证流程步骤

我们以最常见的“Basic 认证”为例,拆解 401 参与的身份验证全流程:

步骤 1:初始匿名请求

客户端(如浏览器)尝试访问受保护资源,但未携带任何身份凭证:

GET /protected-resource HTTP/1.1

Host: api.example.com步骤 2:服务器返回 401

服务器检测到请求缺少认证头,于是返回 401,并通过WWW-Authenticate头告知客户端“该用什么方式认证”:

HTTP/1.1 401 Unauthorized

WWW-Authenticate: Basic realm="Example API"步骤 3:客户端携带凭证重试浏览器识别到401和Basic方案后,会弹出登录弹窗让用户输入用户名和密码。随后,浏览器将“用户名:密码”用 Base64 编码,通过Authorization头发起新请求:

GET /protected-resource HTTP/1.1

Host: api.example.com

Authorization: Basic dXNlcm5hbWU6cGFzc3dvcmQ=(注:dXNlcm5hbWU6cGFzc3dvcmQ=是“username:password”的 Base64 编码结果)

步骤 4:验证结果(成功或失败)

服务器解码凭证后进行验证:

- 若凭证有效:返回

200 OK和目标资源; - 若凭证无效:可再次返回

401 Unauthorized,要求重新验证。

现代 Auth 方案

Basic Auth 虽适合教学,但在普通 HTTP 协议下不安全(密码易被解码)。现代应用更常使用以下更安全的认证方案:

1. Bearer 认证(API 最常用)

基于令牌(如 JWT,JSON Web 令牌)的认证方式。服务器返回的WWW-Authenticate头可能如下:

WWW-Authenticate: Bearer realm="Example API"客户端重试时,需在Authorization头中携带令牌:

Authorization: Bearer eyJhbGciOiJIUzI1NiIs...现代 API 的 401 响应会包含更具体的错误信息,帮助客户端定位问题:

HTTP/1.1 401 Unauthorized

WWW-Authenticate: Bearer realm="Example API", error="invalid_token", error_description="The access token expired"

Content-Type: application/json

{

"error": "invalid_token",

"error_description": "访问令牌已过期"

}2. Digest 认证

比 Basic 认证更安全的“挑战-响应”方案,但如今使用频率低于 Bearer 令牌。

对比状态码 401 和 403

这是最易混淆的一对状态码,二者的差异至关重要:

状态码 | 核心含义 | 本质问题 |

|---|---|---|

401 Unauthorized | “需要身份验证,但验证失败或尚未提供凭证”——服务器无法识别客户端身份 | 身份验证失败 |

403 Forbidden | “服务器已理解请求,但拒绝授权”——服务器明确知道客户端身份,但该身份无权限 | 授权权限失败 |

用生活场景类比:

- 401(Unauthorized):你想进 VIP 休息室,门卫拦住你说“请出示证件”,但你没带证件,或证件是伪造的

- 403(Forbidden):你出示了有效的员工证件,门卫却告诉你“我知道你是员工,但休息室仅限高管进入,你不能进”

另一对易混淆的状态码,核心差异在“问题对象”:

- 400(Bad Request):请求本身格式错误(如语法错误、参数无效),与身份无关

- 401(Unauthorized):请求格式正常,但缺少有效身份凭证,问题在“身份”,不在“请求本身”

401 错误的常见成因

无论你是用户还是开发者,遇到 401 通常源于以下原因:

- 访问令牌缺失或过期

- Basic 认证中用户名/密码错误

- OAuth 认证中缺少必要的权限范围(scope)

- API 网关或认证中间件配置错误

- 服务器与客户端时钟不同步(导致令牌验证失败)

- 未登录就尝试访问受保护资源

Web 应用中的 401 示例

想象你登录 SaaS 应用的场景:

- 你尝试访问账户仪表盘

- 若请求中未包含正确的登录 Cookie 或令牌,服务器返回 401 Unauthorized

- 浏览器随后弹出登录弹窗,提示你重新登录

示例 HTTP 响应:

HTTP/1.1 401 Unauthorized

WWW-Authenticate: Basic realm="Access to the staging site"

Content-Type: text/html

{

"error": "unauthorized",

"message": "需要有效的身份验证凭证。"

}实际场景中的 401 案例

以下是日常开发与使用中常见的 401 场景:

- 未登录就访问 Gmail 邮箱

- 未携带有效 API 密钥调用 Twitter API

- 未认证就访问私人 GitHub 仓库

- 测试受保护的 REST API 时未携带令牌

用户如何解决 401 Unauthorized 错误?

若你作为用户遇到 401 错误,可按以下步骤排查:

- 确认已登录目标服务(如重新登录网页/APP)

- 验证输入的用户名、密码是否正确

- 尝试“退出登录→重新登录”,刷新会话

- 清除浏览器缓存与 Cookie,避免无效会话干扰

- 若使用 API 密钥/令牌,确认其未过期、未被篡改

- 若问题持续,联系服务支持团队

开发者如何优雅处理 401 响应?

对开发者而言,正确处理 401 既能保障安全,也能提升用户体验:

- 返回 401 时,附带清晰且信息量充足的错误信息(如“令牌已过期,请刷新令牌”)

- 务必包含

WWW-Authenticate头,明确告知客户端“该用什么方式认证” - 支持令牌刷新机制(如 OAuth2 的 refresh token),减少用户重复登录

- 实现速率限制,防止暴力破解凭证

- 记录身份验证失败日志,用于安全审计

- 强制使用 HTTPS 传输凭证,避免数据泄露

API 中的 401 错误

开发者在 API 测试中经常遇到 401,典型场景:

- 你向

/users/profile发送请求 - 该 API 要求携带

Bearer令牌 - 若你忘记携带令牌,或令牌已过期,服务器会返回 401 Unauthorized

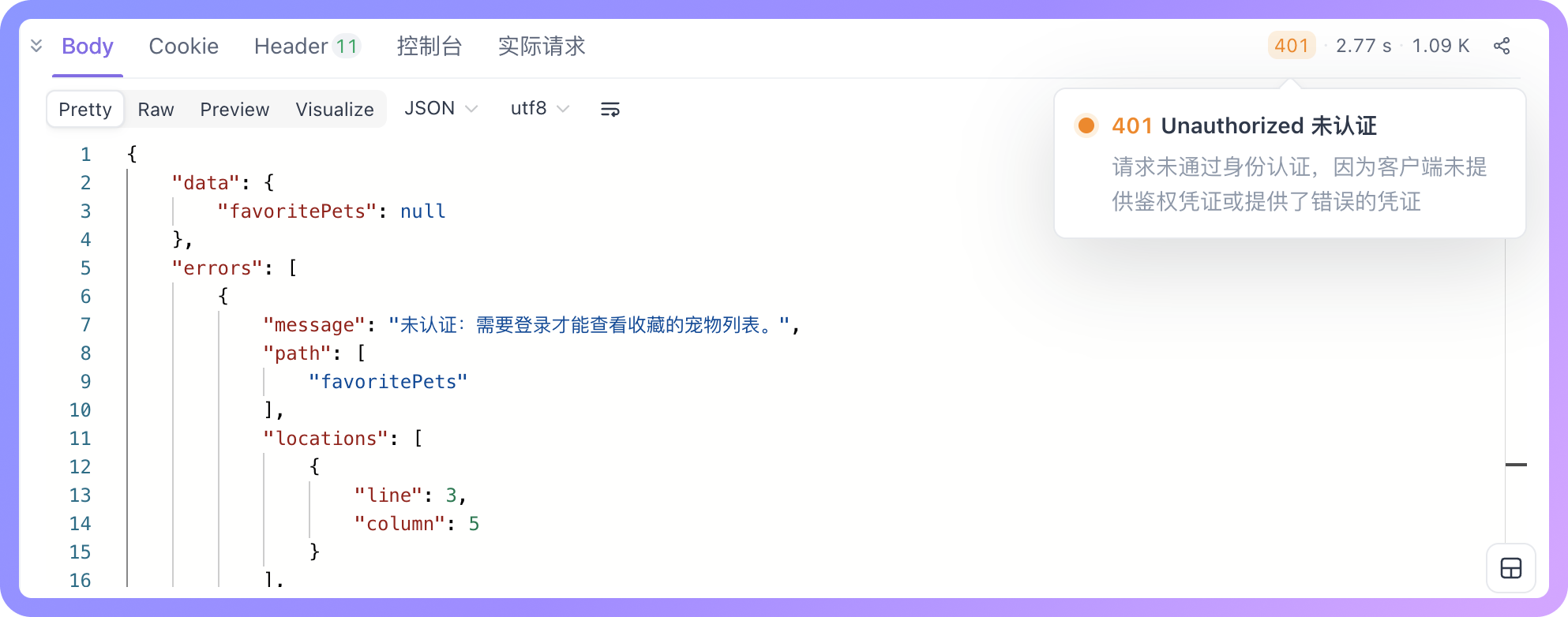

这正是 Apifox 的优势所在。你可以在 Apifox 中轻松配置请求头、令牌、Cookie,直观查看服务器的 401 响应细节,快速定位问题。

用 Apifox 测试与调试 401 错误

身份验证逻辑的正确性至关重要,而 401 是开发者集成 API 时最常遇到的问题之一。Apifox 是调试 401 错误的得力工具,具体功能包括:

1. 无认证测试:验证端点保护机制

先发送不含任何认证头的请求,确认服务器返回 401。这能验证“端点是否确实受保护”,排除“未启用认证”的配置漏洞。

2. 解析认证挑战:明确服务器要求

Apifox 会显示完整的WWW-Authenticate头,让你一眼看清服务器期望的认证方案(如Basic、Bearer),无需手动查看原始响应头。

3. 一键配置认证信息

Apifox 内置 API 密钥、Bearer 令牌、Basic 认证等配置工具,你无需手动拼接Authorization头,只需输入用户名/密码或令牌,工具会自动生成正确的请求头。

4. 令牌生命周期管理

若 API 采用 OAuth2 流程,Apifox 可模拟“获取令牌→使用令牌→令牌过期→刷新令牌”的全流程,自动捕获有效令牌用于后续请求;也能手动修改令牌(如将有效令牌改为无效值),测试“令牌过期/无效”时的 401 响应。

5. 批量验证 401 场景

你可以在 Apifox 中创建“无令牌”“过期令牌”“无效令牌”“权限不足令牌”等测试用例,批量运行后对比服务器响应,确保所有认证异常场景都能正确返回 401。

这种结构化测试能帮你告别“盲猜调试”,节省数小时时间。免费下载 Apifox,即可优化 API 生命周期管理,高效处理 401 错误。

开发者的 401 最佳实践

若你在构建返回 401 的服务器:

- 务必包含

WWW-Authenticate头:这是 HTTP 规范的要求,对客户端至关重要 - 设计有意义的“保护域(realm)”:让用户清楚“正在为哪个资源认证”(如“企业内部 API 访问”)

- 对 API,返回 JSON 格式的错误体:除了响应头,补充

{"error": "无效API密钥"}这类信息,更便于开发者调试 - 优先选择安全的认证方案:API 场景用 Bearer 令牌(如 JWT),而非 Basic 认证

若你是接收 401 的客户端开发者:

- 解析

WWW-Authenticate头,按服务器要求选择认证方式 - 收到 401 后,提示用户输入凭证,或用 refresh token 获取新的 access token

- 不要用相同的无效凭证反复重试,避免触发速率限制

401 Unauthorized 对安全与 SEO 的影响

- 安全层面:保护敏感用户数据与后端系统,防止未授权 API 调用和数据泄露

- SEO 层面:无直接负面影响,搜索引擎将 401 视为“访问权限问题”,而非“页面损坏”,不会因此降低网站排名

关于 401 的常见误区

- 误区 1:401 表示用户被封锁或禁止——错误。401 仅表示“缺少有效身份验证”,而非“永久性拒绝访问”(后者更可能是 403 或 404);

- 误区 2:所有认证错误都该返回 401——错误。需根据场景选择:如“用户已认证但无权限”应返回 403,“请求格式错误”应返回 400;

- 误区 3:401 会自动重定向到登录页——错误。401 仅表示“认证失败”,重定向登录页是客户端(如浏览器、APP)的行为,而非服务器的 401 响应直接触发。

身份验证与 401 的未来趋势

随着以下技术的普及,401 Unauthorized 仍将是核心状态码:

- 无密码登录(如邮箱验证、生物识别)

- API 密钥与服务账号

- OAuth2/OpenID Connect 流程

- 去中心化身份(如 Web3 钱包认证)

无论认证方式如何进化,“服务器要求客户端证明身份”的核心逻辑不变,401 始终是这一逻辑的标准信号。

401 响应的安全注意事项

实现 401 响应时,需关注以下安全细节:

- 不要泄露“用户名是否存在”。例如验证失败时,统一提示“用户名或密码错误”,而非“用户名不存在”,避免被暴力破解

- 使用通用错误信息,减少攻击面

- 始终通过

WWW-Authenticate头引导客户端,避免客户端“不知如何认证”

总结

初次遇到 401 Unauthorized 可能会让人沮丧,但它其实是最有帮助的 HTTP 信号之一。它告诉你“请求本身没问题,只是需要证明你的身份”。从登录邮箱到调用银行 API,401 支撑着所有需要身份验证的场景。它不是需要畏惧的错误,而是“客户端与服务器的对话开端”,是网页世界中“证明身份”的第一步。

HTTP 401 Unauthorized 是网页安全的基石,它标志着“客户端必须证明身份才能访问资源”。理解这一状态码,能帮助开发者构建更安全的应用,引导用户顺畅完成认证流程;优雅处理 401 错误,能提升用户信任与产品可用性,这是成功数字产品的核心支柱。

下次再看到登录弹窗,或 API 返回 401 时,你就能清晰理解“客户端与服务器之间的对话”:服务器在说“请证明你是谁”,而你需要做的,就是提供有效的身份凭证。

对开发者而言,掌握 401 是必备技能,尤其是在处理 API、OAuth、JWT 令牌时。若你正被 401 困扰,不必浪费时间手动调试。免费下载 Apifox,它能帮你提升 API 测试与调试效率,轻松分析复杂认证场景与 401 响应,让你快速定位并解决问题。